Выпущен эксплойт для уязвимости протокола HTTP в Windows 10, исправленной обновлением KB5003173

- Категория: Windows 10

- Дата: 18 мая 2021 г. в 17:37

- Просмотров: 1537

Исследователь безопасности Аксель Суше опубликовал доказательство концептуального кода на GitHub, который использует уязвимость CVE-2021-31166. К счастью, эта уязвимость была исправлена Microsoft во второй вторник месяца.

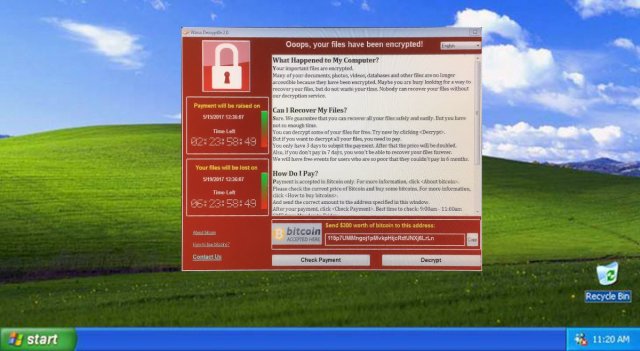

В доказательстве концептуального кода отсутствуют возможности автоматического распространения, но злоумышленники могут разработать свой собственный код, аналогичный его, для удаленного выполнения кода. Выполнение демонстрационного кода Суше запускает Синий экран смерти.

I've built a PoC for CVE-2021-31166 the "HTTP Protocol Stack Remote Code Execution Vulnerability": https://t.co/8mqLCByvCp ?? pic.twitter.com/yzgUs2CQO5

— Axel Souchet (@0vercl0k) May 16, 2021

Аксель объясняет:

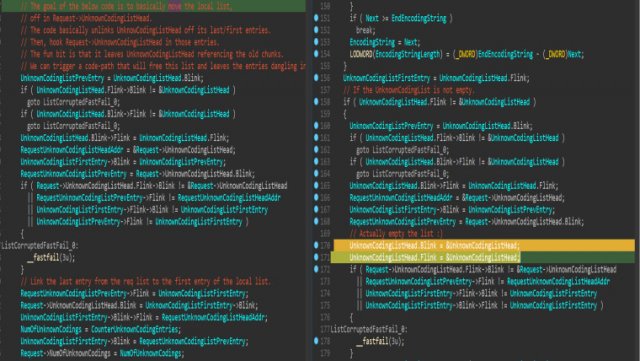

Сама ошибка происходит в http!UlpParseContentCoding, где функция имеет локальный LIST_ENTRY и добавляет в него элемент. По завершении она перемещает его в структуру Request, но не очищает локальный список NULL. Проблема в том, что злоумышленник может запустить код, который освободит все элементы локального списка, оставив их висящими в объекте Request.

Microsoft рекомендует уделять приоритетное внимание исправлению всех затронутых серверов, поскольку ошибка является червеобразной, и в большинстве ситуаций злоумышленник, не прошедший проверку подлинности, может отправить специально созданный пакет на целевой сервер, используя HTTP Protocol Stack (HTTP.sys) для обработки пакетов. Системы, работающие под управлением последней версии Windows 10, которые полностью исправлены, должны быть защищены от атак.

Похожие новости

Наши спонсоры

- Комментарии

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной

публикации.