Microsoft выпускает предупреждение об эксплойте RCE в Microsoft Support Diagnostic Tool

- Категория: Windows 11

- Дата: 31 мая 2022 г. в 14:05

- Просмотров: 1743

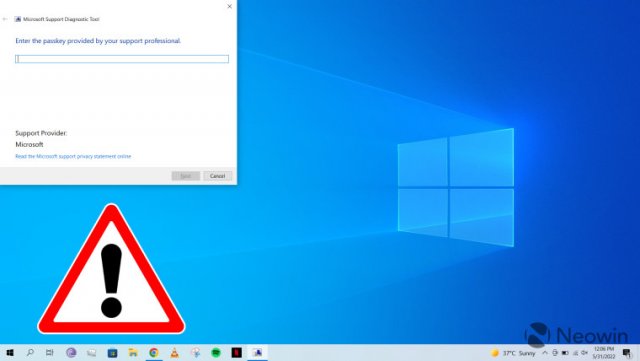

Если вы когда-либо обращались в службу поддержки Microsoft напрямую по поводу какой-либо проблемы в вашей системе Windows или Windows Server, возможно, вам было предложено использовать Microsoft Support Diagnostic Tool (MSDT). Вы можете открыть его, набрав msdt в Windows Run (Win + R), после чего вам будет предложено ввести пароль, предоставленный представителем службы поддержки. Как только вы введете его, вы сможете запустить некоторую диагностику и отправить результаты непосредственно в Microsoft для дальнейшего анализа.

Однако теперь Microsoft выпустила предупреждение об уязвимости удаленного выполнения кода (RCE), присутствующей в MSDT. Уязвимость безопасности затрагивает практически все поддерживаемые версии Windows и Windows Server, включая Windows 7, 8.1, 10, 11, Windows Server 2008, 2012, 2016, 2019 и 2022.

Рассматриваемая проблема помечена как CVE-2022-30190 и имеет высокий уровень серьезности. Хотя Microsoft не вдавалась в подробности — вероятно, потому, что уязвимость еще не была исправлена, — она объяснила, что RCE может произойти, когда MSDT вызывается с помощью протокола URL из вызывающего приложения, такого как Microsoft Word.

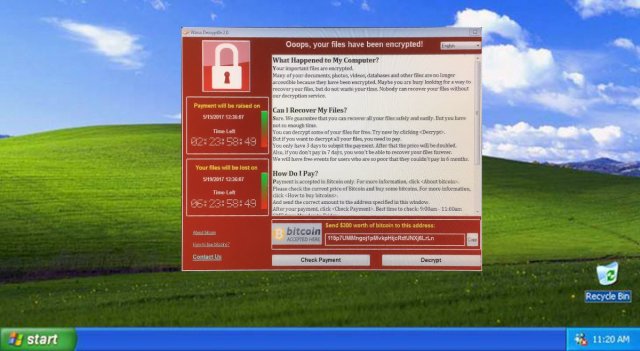

Злоумышленник сможет запустить произвольный код, который может просматривать, удалять или изменять ваши файлы с помощью привилегий вызывающего приложения. Так, например, если MSDT вызывается через приложение Microsoft Word, запущенное с правами администратора, злоумышленник получит те же права администратора, что, очевидно, нехорошо.

На данный момент Microsoft рекомендует отключить MSDT с помощью следующих команд, которые вы можете запустить в командной строке:

• Запустите командную строку от имени администратора;

• Чтобы создать резервную копию раздела реестра, выполните команду «reg export HKEY_CLASSES_ROOT\ms-msdt filename»;

• Выполните команду «reg delete HKEY_CLASSES_ROOT\ms-msdt /f»;

Однако, если позже вы обнаружите, что предпочитаете рисковать, поскольку MSDT имеет решающее значение для вашего рабочего процесса, вы можете отменить обходной путь, выполнив следующий процесс:

• Запустите командную строку от имени администратора;

• Чтобы повторно импортировать раздел реестра, выполните команду «reg import filename»;

В настоящее время Microsoft все еще работает над исправлением. Было подчеркнуто, что уязвимость безопасности используется в реальных условиях, поэтому важно включить облачную защиту и автоматическую отправку образцов через Microsoft Defender. Между тем, клиенты Microsoft Defender for Endpoint также должны настроить политики, чтобы уменьшить вероятность атак со стороны дочерних процессов приложений Office.

Похожие новости

Наши спонсоры

- Комментарии

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной

публикации.