Не паникуйте: странные ошибки TPM-WMI в Windows 11 – это нормальное обновление сертификатов

- Категория: Windows 11

- Дата: 13 февраля 2026 г. в 18:30

- Просмотров: 13

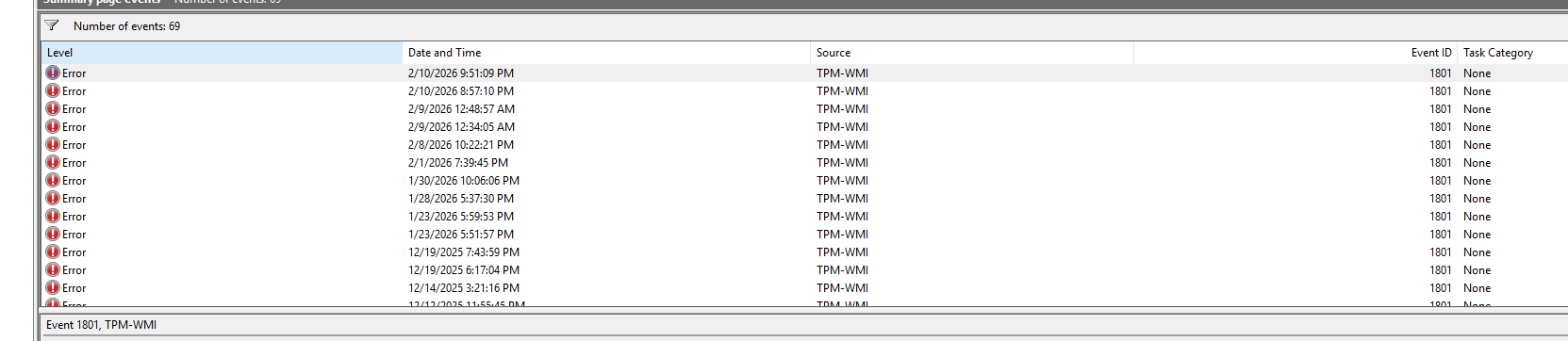

Ребята, всем привет! 👋 Если вы недавно заглядывали в "Просмотр событий" Windows, то могли заметить там странные ошибки TPM-WMI, связанные с сертификатами Secure Boot. Не паникуйте, это не баг, и вы не одни такие! У многих пользователей Windows 11 они начали появляться, особенно после февральского обновления.

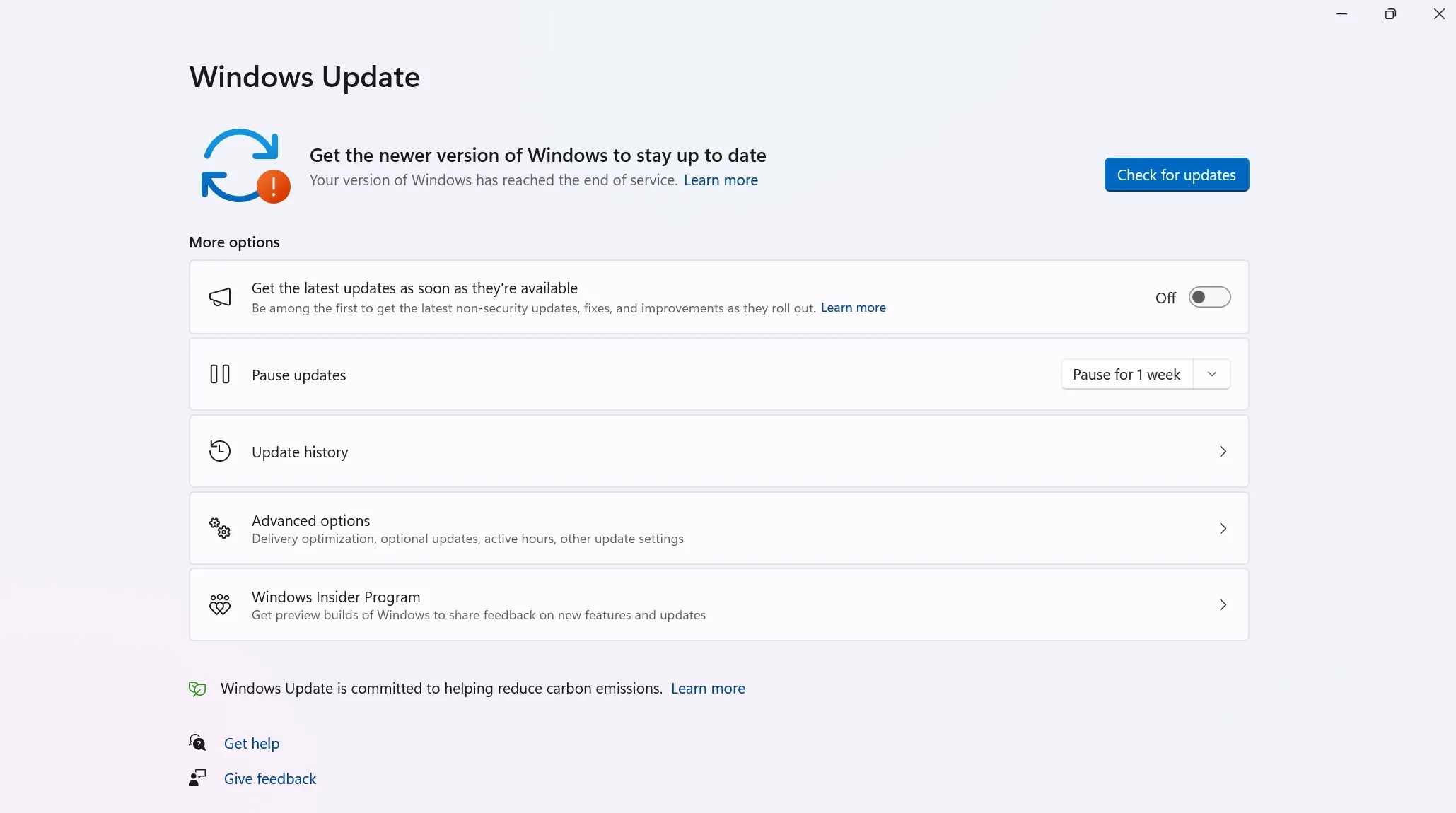

Так выглядят ошибки в "Просмотре событий".

Дело в том, что Microsoft сейчас обновляет сертификаты Secure Boot, которые были выпущены еще в 2011 году. Те старые ключи заканчивают свой срок действия, и система переходит на новый центр сертификации – Windows UEFI CA 2023.

Secure Boot – это такая крутая штука, которая защищает ваш ПК при старте, пропуская только доверенные компоненты перед загрузкой Windows. Если эти сертификаты устареют, эта защита перестанет работать.

Microsoft завезла обновление сертификатов с февральским патчем для Windows 11. Но, как обычно, это происходит поэтапно и зависит от устройства. Система сначала проверяет совместимость, собирает данные, и только потом применяет новые ключи к прошивке. Поэтому вы и видите эти сообщения о "готовности" или "наблюдении", даже если на вашем компе еще ничего не изменилось.

Почему появляются эти ошибки TPM-WMI?

Многие пользователи видят Event ID 1801 с сообщениями типа "BucketConfidenceLevel: Under Observation – More Data Needed". Спокойствие, только спокойствие! Это не ошибка, а проверка статуса.

Дело в том, что сертификаты Secure Boot находятся на уровне прошивки и затрагивают всех производителей железа. Поэтому изменения нужно делать очень аккуратно, чтобы никто случайно не превратил свой ПК в кирпич. Процесс состоит из двух шагов:

- Новый сертификат Secure Boot становится доступен для Windows.

- Этот сертификат применяется к системной прошивке.

Большинство систем какое-то время находятся между этими двумя этапами. Сообщение о том, что сертификаты доступны, но еще не применены, означает, что ваш девайс готов, оценен и ждет своей очереди. "Под наблюдением" – это значит, что Microsoft еще собирает данные о надежности обновления на вашем устройстве, прежде чем применить его к прошивке.

Windows может загрузить новые сертификаты в систему задолго до того, как они будут применены к прошивке. Пока прошивка не примет и не запишет новые ключи, "Просмотр событий" будет показывать статусные сообщения. Именно поэтому логи выглядят как ошибки, хотя это просто информационные сообщения о процессе.

Есть простой способ проверить, появился ли у вас сертификат Windows UEFI CA 2023. Это безопасно и ничего не меняет.

Шаг 1: Открываем PowerShell от имени администратора

ПКМ по кнопке "Пуск" -> "Windows PowerShell (Администратор)" или "Терминал (Администратор)".

Шаг 2: Вставляем команду

([System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’)

Шаг 3: Смотрим результат

- True: Поздравляю! Сертификат Windows UEFI CA 2023 уже установлен. Ваша система готова, даже если в "Просмотре событий" еще что-то мелькает.

- False: Сертификат еще не применился. Ничего страшного, это не ошибка. Ваш ПК просто ждет своей очереди в распределении.

Как проверить в "Просмотре событий"?

Если PowerShell показал "True", а вам для души нужно увидеть официальные логи, вот как их найти:

- Откройте "Просмотр событий".

- Перейдите в "Журналы Windows" -> "Система".

- Справа нажмите "Фильтр текущего журнала...".

- В выпадающем списке "Источники событий" найдите и отметьте "TPM-WMI" (или "Microsoft-Windows-TPM-WMI").

- Нажмите "ОК".

Теперь ищите Event ID 1808. Если нашли – значит, новый сертификат Secure Boot успешно применился. Возможно, вы также увидите Event ID 1034, который подтверждает обновление списка отзыва сертификатов (Dbx).

Иногда эти два метода могут показывать разные результаты. Например, PowerShell покажет "True", а "Просмотр событий" все еще будет писать про "непримененные" сертификаты. Это нормально! Обновление на уровне ОС может прийти раньше, а применение к прошивке – позже, иногда даже после перезагрузок или других обновлений. Если PowerShell выдал "True", можете смело игнорировать предупреждения в "Просмотре событий".

Нужно ли срочно обновлять BIOS?

Нет, не нужно. 🙅♂️

Одно из главных заблуждений – что Microsoft сама обновляет прошивку. Это не так! BIOS/UEFI – это ответственность производителя вашего железа (Dell, HP, Lenovo и т.д.). Microsoft не может напрямую обновлять Secure Boot на всех ПК без их участия.

Обновления прошивки – дело тонкое. Ошибку в обновлении Windows можно исправить, а вот неудачное обновление прошивки может превратить ваш ПК в тыкву. Поэтому производители тщательно тестируют такие изменения и выпускают их только тогда, когда уверены, что все будет работать без проблем.

Обновлять BIOS стоит только если:

- Производитель вашего устройства прямо указывает на это.

- В описании обновления упоминаются изменения Secure Boot.

- Вы уверены в своих действиях и понимаете риски.

Лучше не экспериментировать с очисткой ключей Secure Boot, режимом Setup или ручной правкой настроек BIOS. Это может уменьшить безопасность.

В общем, Microsoft сейчас активно работает над безопасностью Windows "из коробки", и это обновление – часть большой стратегии. Сертификату было суждено обновиться, учитывая, что предыдущему было 15 лет!

В целом, это плановое обновление сертификатов, которое призвано повысить безопасность загрузки системы. Появление сообщений в "Просмотре событий" – нормальный этап этого процесса. Главное – проверить результат через PowerShell.

-- Евгений (MSReview)

- Комментарии