Серьезная уязвимость в новом Блокноте Windows 11: удаленное выполнение кода через Markdown

- Категория: Windows 11

- Дата: 12 февраля 2026 г. в 02:01

- Просмотров: 3

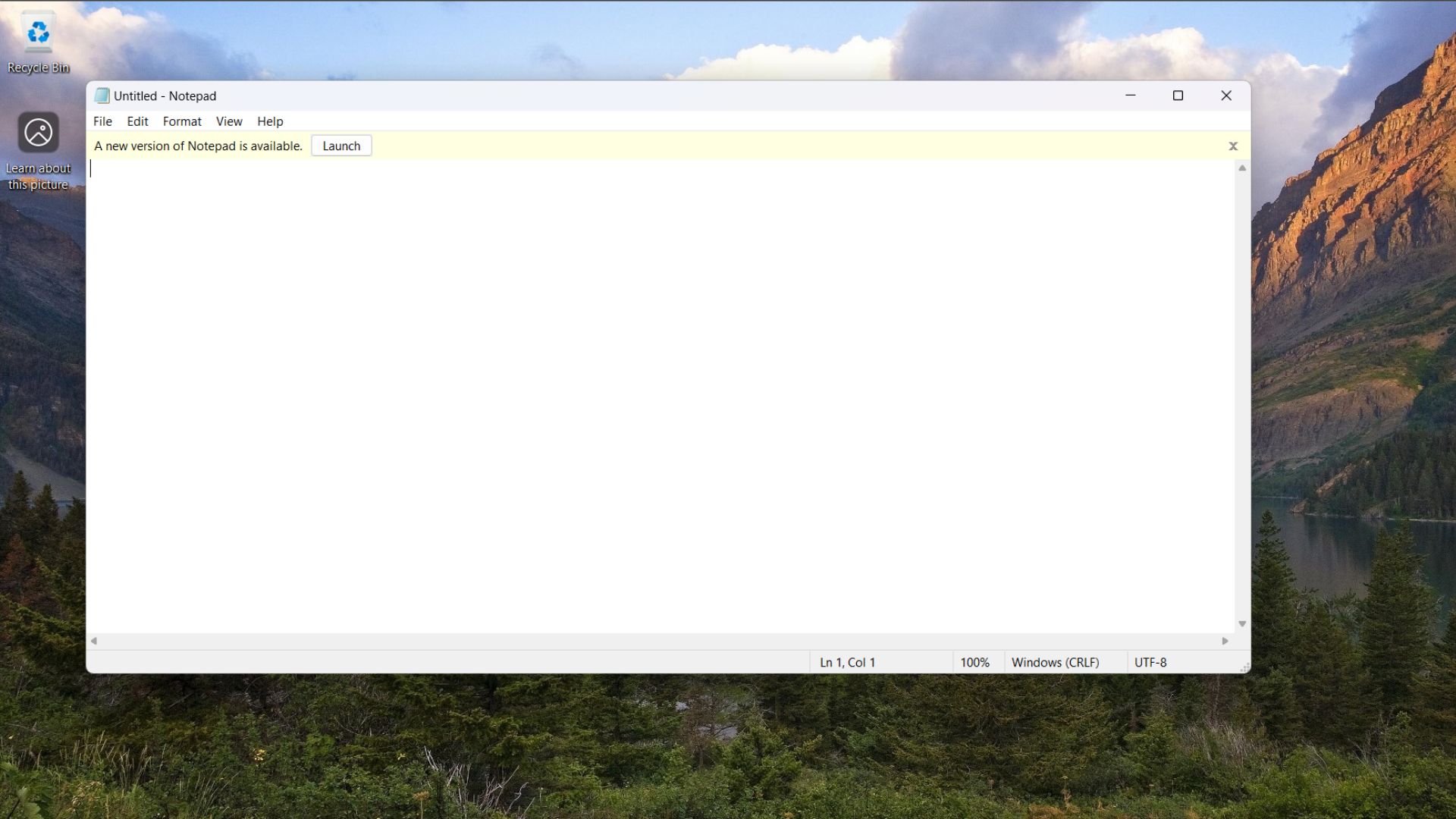

Microsoft признала серьезную уязвимость в новом блокноте Windows 11, которая позволяет удаленно выполнять код. 🤯 Это произошло из-за того, что блокнот стал "современным" — теперь он умеет отображать Markdown, делать ссылки кликабельными и даже интегрируется с Copilot.

Проблема, обозначенная как CVE-2026-20841, получила оценку CVSS 8.8, то есть "Важная". Суть в том, что атака работает так: злоумышленник отправляет пользователю специальный Markdown-файл (.md). Когда жертва открывает этот файл в блокноте и кликает по вредоносной ссылке внутри, может запуститься код с правами пользователя, открывшего файл. Если у вас права администратора, последствия могут быть очень серьезными. 😱

К счастью, Microsoft пока не видела активных попыток использовать эту уязвимость, и она не была обнародована до выхода исправления. Но сам факт, что для атаки достаточно всего лишь клика по ссылке в, казалось бы, безобидном файле, делают ее весьма опасной, особенно в корпоративной среде, где файлы с документацией и Markdown встречаются часто.

Как это работает?

Уязвимость относится к категории "Ненадлежащая нейтрализация специальных элементов, используемых в команде" (CWE-77). Грубо говоря, блокнот не проверял должным образом протоколы, которые запускаются по ссылкам в Markdown-файлах. А поскольку современный блокнот умеет делать ссылки кликабельными, он может запустить непроверенный обработчик протокола, который загрузит и выполнит удаленный код.

Microsoft оценила влияние уязвимости как Высокое по всем параметрам: конфиденциальность (возможна кража данных), целостность (файлы и настройки могут быть изменены) и доступность (может пострадать стабильность системы).

CVSS 3.1 оценка — 8.8. Что это значит:

- AV:N (Вектор атаки: Сеть) — атаку можно осуществить удаленно, например, через email.

- AC:L (Сложность атаки: Низкая) — для эксплуатации не требуются сложные условия.

- PR:N (Требуются привилегии: Нет) — атакующему не нужен предварительный доступ к системе.

- UI:R (Взаимодействие с пользователем: Требуется) — жертва должна открыть файл и кликнуть по ссылке.

- Scope: Unchanged (Область действия: Не изменена) — атака затрагивает ту же границу безопасности.

Самое важное здесь — "Взаимодействие с пользователем: Требуется". Это значит, что уязвимость не является самораспространяющейся (червем). Ей требуется социальная инженерия, чтобы заставить пользователя совершить действие.

Почему новые функции блокнота увеличили риск?

Раньше блокнот был одним из самых безопасных приложений в Windows, потому что он просто был текстовым редактором. Никаких ссылок, никакой форматировки. Но Windows 11 изменила это.

Теперь блокнот умеет рендерить Markdown, имеет кликабельные гиперссылки, автосохранение, вкладки и интеграцию с Copilot. Он больше не просто текстовый редактор. Он обрабатывает структурированный контент и взаимодействует с системными протоколами. Добавление поддержки Markdown дало блокноту возможность интерпретировать ссылки и делать их интерактивными. И вот, любая слабость в обработке специальных символов или команд может быть использована. CVE-2026-20841 — это как раз такой случай. Такая уязвимость не могла существовать в старой версии, потому что у нее не было таких возможностей.

К счастью, исправление для этой уязвимости уже распространяется как часть обновления Patch Tuesday за февраль 2026 года для Windows 11.

В общем, как это часто бывает, новые "плюшки" в некогда простом приложении принесли с собой и новые дырки в безопасности. Главное, чтобы пользователи вовремя обновлялись и не кликали по подозрительным ссылкам, особенно в файлах, которые выглядят безобидно.

- Комментарии