Microsoft подтвердила новую уязвимость в службе Windows Print Spooler

- Категория: Windows 10

- Дата: 12 августа 2021 г. в 14:37

- Просмотров: 1821

Компания Microsoft подтвердила ещё одну уязвимость в службе Windows Print Spooler. Новой уязвимости присвоен идентификатор CVE-2021-36958, и вот как компания описывает её:

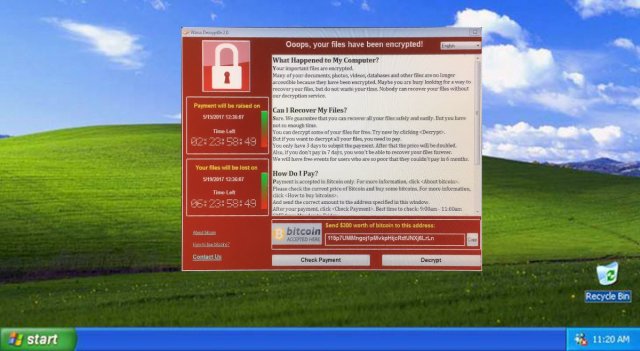

Уязвимость удаленного выполнения кода существует, когда служба Windows Print Spooler неправильно выполняет привилегированные файловые операции. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код с правами SYSTEM. Затем злоумышленник может устанавливать программы; просматривать, изменять или удалять данные; или создавать новые учетные записи с полными правами пользователя.

Как может быть заметно для тех, кто внимательно следил за событиями, новая проблема связана с ошибкой PrintNightmare, для которой компания выпустила исправление несколькими днями ранее. Microsoft заявила, что патч должен помочь в значительной степени смягчить проблему, поскольку теперь он потребует прав администратора для запуска установок и обновлений драйверов Point and Print. Однако в системах, в которых уже установлен драйвер принтера, пользователи без прав администратора, которые, возможно, являются злоумышленниками, могут по-прежнему использовать уязвимость.

Microsoft поблагодарила Виктора Мату из FusionX, Accenture Security, который сообщил об этой ошибке еще в декабре прошлого года.

Интересно отметить, что уязвимость была обозначена как Remote Code Execution (RCE), но Уилл Дорманн из CERT сообщил Bleeping Computer, что это локальное повышение привилегий. Фактически, в документации к уязвимости Microsoft сама описывает вектор атаки как локальный.

Компания заявила, что работает над исправлением, и попросила отключить службу Print Spooler в качестве временного обходного пути. Однако исследователь безопасности Бенджамин Делпи говорит, что у него есть лучший способ для этого.

You can prevent this behavior by settings some parameters/GPO:

— ? Benjamin Delpy (@gentilkiwi) July 17, 2021

'Package Point and print - Approved servers'

> https://t.co/HiYRmGqIDw

> https://t.co/h1m9Lyyzhh

Of course, disable outbound access to CIFS/SMB/RPC... pic.twitter.com/gypFJSPViv

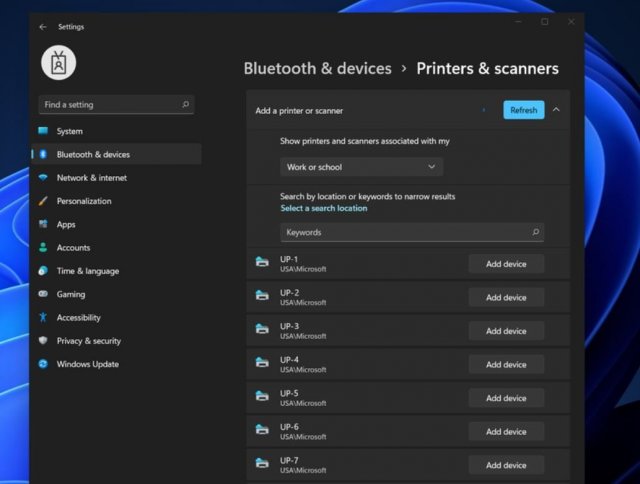

Делпи посоветовала пользователям ограничивать функции печати только утвержденными серверами, используя опцию «Package Point and print - Approved servers» в Windows Group Policy. По данным Microsoft:

Этот параметр политики ограничивает подключения Package Point and Print для утвержденных серверов. Этот параметр применяется только к подключениям Package Point and Print и не зависит от политики Point and Print Restrictions, которая регулирует поведение подключений Point and Print, не связанных с пакетами.

Чтобы добавить одобренные сервера в эту политику, перейдите в редактор групповой политики (или запустите службу gpedit.msc). Затем перейдите в Конфигурация пользователя> Административные шаблоны> Панель управления> Принтеры> Package Point and print – Approved Servers (> Изменить). Важно отметить, что этот способ не является частью официального смягчения, которое выделила Microsoft, поэтому реализуйте его на свой страх и риск.

Похожие новости

Наши спонсоры

- Комментарии

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной

публикации.