Команда Google Project Zero выявила еще одну уязвимость, связанную с повышением привилегий в Windows

- Категория: Windows 10

- Дата: 20 августа 2021 г. в 00:19

- Просмотров: 1239

Команда Google Project Zero известна обнаружением уязвимостей в программном обеспечении, разработанном самой компанией, а также разработанном другими компаниями. Её методология включает выявление недостатков безопасности в программном обеспечении и приватное сообщение о них поставщикам, предоставляя им 90 дней на их исправление до публичного раскрытия. В зависимости от сложности требуемого исправления иногда также предлагаются дополнительные дни в виде льготного периода.

Группа безопасности обнаружила и раскрыла множество недостатков в безопасности за последние несколько лет после того, как соответствующий поставщик не смог своевременно исправить их. Сюда входят драйвера графического процессора Qualcomm Adreno, Windows от Microsoft, macOS от Apple и многое другое. Недавно компания также представила новый вариант Rowhammer, который можно использовать для изменения содержимого памяти новых чипов DRAM. Пару месяцев назад Google раскрыла ошибку Windows, которая могла вызвать повышение привилегий (EoP) после неудачного исправления от Microsoft, и теперь она сделала почти то же самое.

Технический отчет можно найти здесь, но суть в том, что правила Windows Filtering Platform (WFP) по умолчанию разрешают исполняемым файлам подключаться к TCP-сокетам в AppContainers, что приводит к EoP. По сути, некоторые правила, определенные в WFP, могут быть сопоставлены злоумышленником для подключения к AppContainer и внедрения вредоносного кода.

Исследователь безопасности Джеймс Форшоу, сообщивший об уязвимости, сказал, что:

Конечно, это общая проблема, если какое-либо приложение добавило правила разрешений, которые могут быть достигнуты AC, то они могут быть сопоставлены перед правилом блокировки. Конечно, это, несомненно, задумано, но проблема здесь в том, что эти правила существуют по умолчанию во всех системах, которые я тестировал, поэтому любая система будет уязвима. Обратите внимание, что это не предоставляет доступ к локальному хосту, так как это не удается на уровне ACCEPT/RECV, который блокирует подключения к локальному хосту AppContainer на ранней стадии.

Возможно, эти правила по умолчанию не должны соответствовать процессам AC (поэтому добавьте проверку для FWPM_CONDITION_ALE_PACKAGE_ID) или они должны быть упорядочены после правила блокировки AC. Возможно также, что они слишком гибкие, даже ограничение конкретным портом может, по крайней мере, уменьшить поверхность атаки. Я не уверен, есть ли общий способ исправления проблемы, но, поскольку процесс AC не может перечислить текущие правила (AFAIK), процесс AC никогда не узнает, были ли добавлены правила, отличные от правил по умолчанию, которыми они могут злоупотреблять.

Возможно, эти правила по умолчанию не должны соответствовать процессам AC (поэтому добавьте проверку для FWPM_CONDITION_ALE_PACKAGE_ID) или они должны быть упорядочены после правила блокировки AC. Возможно также, что они слишком гибкие, даже ограничение конкретным портом может, по крайней мере, уменьшить поверхность атаки. Я не уверен, есть ли общий способ исправления проблемы, но, поскольку процесс AC не может перечислить текущие правила (AFAIK), процесс AC никогда не узнает, были ли добавлены правила, отличные от правил по умолчанию, которыми они могут злоупотреблять.

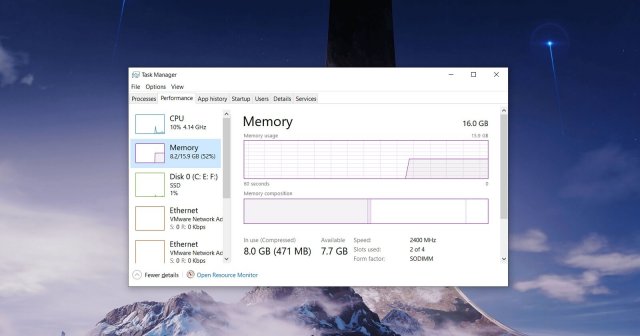

Хотя Форшоу упоминает, что это влияет на любую систему с этими правилами по умолчанию, ОС, упомянутая в его отчете, — это Windows 10 версии 2004.

Google Project Zero присвоила уязвимости «низкий» рейтинг критичности и в приватном порядке сообщила об этом Microsoft 8 июля 2021 года. Microsoft запросила 14-дневное продление 15 июля, сославшись на сложность проблемы, которое было предоставлено. Однако 19 июля компания заявил, что она вообще не будет исправлять проблему, потому что уязвимость требует, чтобы AppContainer уже был доступен в Интернете. Хотя Форшоу утверждает, что недостаток все равно приведет к тому, что вредоносный исполняемый файл получит доступ к расположениям интрасети, что сделает его несколько серьезным, он согласился с доводами Microsoft.

Вот тут-то и начинается самое сложное. Microsoft обратилась к Google Project Zero 18 августа и заявила, что снова начала работать над исправлением проблемы. Тем не менее, непонятно, почему проблема уже была обнародована, учитывая, что для нее был назначен стандартный 90-дневный срок раскрытия информации, а прошло чуть больше месяца.

Update: Google ответила на запрос Neowin о более подробной информации о своей политике раскрытия информации, заявив, что, если поставщик заявляет, что не исправит проблему, группа безопасности рассматривает ее как ошибку, не связанную с безопасностью, и делает информацию о ней общедоступной. Это часть её стандартной политики, и вы можете узнать о ней подробнее здесь. Для тех, кто хочет узнать больше о проблеме WFP, обязательно ознакомьтесь с этим постом в блоге.

Похожие новости

Наши спонсоры

- Комментарии

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной

публикации.