Уязвимость протокола позволяет запустить вредоносный Windows Search, просто открыв файл Word

- Категория: Windows 11

- Дата: 2 июня 2022 г. в 19:28

- Просмотров: 1356

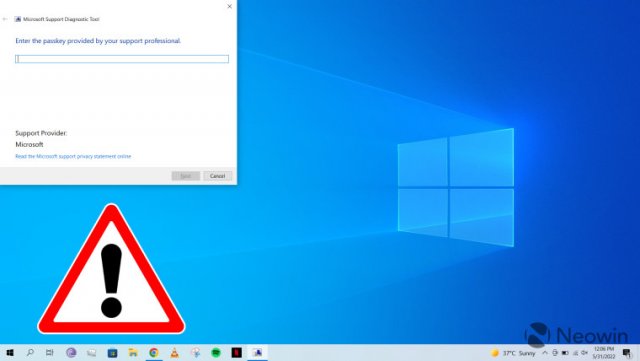

Вслед за сообщениями об уязвимости в Microsoft Support Diagnostic Tool исследователи обнаружили еще одну уязвимость нулевого дня, позволяющую подключаться к удаленно размещенным вредоносным программам. Проблема кроется в едином идентификаторе ресурса (URI) под названием «search-ms», который отвечает за разрешение приложениям и ссылкам запускать поиск на компьютере.

Современные версии Windows, такие как 11, 10 и 7, позволяют Windows Search просматривать файлы локально и на удаленных хостах. Пользователь может установить URI с адресом удаленного хоста и отображаемым именем, которое будет отображаться в строке заголовка окна поиска. Windows может запускать окна персонализированного поиска с помощью различных методов, таких как веб-браузер или «Выполнить» (Win + R).

По мнению BleepingComputer, злоумышленник может использовать обработчик протокола для создания, например, поддельного каталога Центра обновления Windows и обманом заставить пользователя нажать на вредоносное ПО, замаскированное под законное обновление. Тем не менее, для выполнения требуется действие со стороны цели, а современные браузеры, такие как Microsoft Edge, имеют дополнительные предупреждения безопасности. Именно здесь в игру вступают другие недостатки.

Как оказалось, обработчик протокола search-ms можно совместить с новой уязвимостью в Microsoft Office OLEObject. Она позволяет обходить защищенный просмотр и запускать обработчики протокола URI без взаимодействия с пользователем. Пользователь под ником «hackerfantastic.crypto» продемонстрировал эту идею, создав документ Word, который автоматически открывает окно Windows Search и подключается к удаленному SMB. Поскольку search-ms позволяет переименовывать окна поиска, хакеры могут подготовить «персонализированный» поиск, чтобы ввести в заблуждение свои цели.

Другое доказательство показывает документ RTF, который делает то же самое. На этот раз даже не требуется запускать Word. Новое окно поиска запускается, когда проводник создает предварительный просмотр на панели предварительного просмотра.

Пользователи могут защитить свои системы, сделав то, что рекомендует Microsoft для смягчения уязвимости MSDT. Удаление обработчика протокола search-ms из реестра Windows поможет защитить систему:

1. Нажмите Win + R, введите сmd и нажмите Ctrl + Shift + Enter, чтобы запустить командную строку от имени администратора.

2. Введите HKEY_CLASSES_ROOT\search-ms search-ms.reg и нажмите Enter, чтобы создать резервную копию ключа.

3. Введите HKEY_CLASSES_ROOT\search-ms /f и нажмите Enter, чтобы удалить ключ из реестра Windows.

Microsoft работает над исправлением уязвимости в обработчике протокола и связанных с ним функциях Windows. Тем не менее, эксперты утверждают, что хакеры найдут другие обработчики для использования, и Microsoft следует сосредоточиться на том, чтобы сделать невозможным запуск обработчиков URL в приложениях Office без участия пользователя. Похожая ситуация произошла в прошлом году с PrintNightmare, когда Microsoft исправила один компонент только для того, чтобы исследователи обнаружили другие уязвимости.

Похожие новости

Наши спонсоры

- Комментарии

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной

публикации.